Jak upewnić się, że rozmówca po drugiej stronie telefonu czy komunikatora jest tą osobą, za którą się podaje? Przecież ktoś może podszywać się pod jego głos, a nawet sfałszować obraz na ekranie. Narzędzia, które mają uniemożliwić podszywanie się pod czyjąś tożsamość, na przykład poprzez kradzież głosu, powstają na Wydziale Elektroniki WAT.

„Ataki na tożsamość głosową wymagają znajomości urządzeń, które potrafią dopasować się do tembru głosu użytkownika” - wyjaśnia płk. dr hab. inż. Zbigniew Piotrowski, dyrektor Instytutu Systemów Łączności. Takie urządzenie pozwala udawać kogoś innego i wydobyć w ten sposób cenne informacje od osób, które nawet nie wiedzą, że ujawniają tajemnice nieprzeznaczone dla nieuprawnionych uszu. Eksperci Zespołu Naukowo-Badawczego Walki Elektronicznej pracują nad obroną przed takim procederem.

Opracowany przez nich mikrotelefon potrafi potwierdzić tożsamość rozmówcy. Dzięki niemu użytkownik ma pewność z kim rozmawia przez telefon, radiostację lub komunikator internetowy, taki jak Skype. Potwierdzenie odbywa się w sposób obiektywny, numerycznie, za pomocą techniki ukrywania danych.

Również token znaku wodnego służy do sprawdzenia tożsamości osoby w mediach cyfrowych. Urządzenie przypisuje unikalny sygnał do danego użytkownika - wyjątkowy PIN, przesyłany w tle dźwięku i obrazu. Taki skryty „podpis” nie jest widzialny na filmie i nie słychać go w obecności sygnału oryginalnego.

„Jeżeli rozmówca zna PIN, jaki mi nadano, będzie mógł go zweryfikować słuchając mojego głosu lub uczestnicząc w transmisji obrazu. Oprogramowanie może rozpoznać moją skrytą sygnaturę. Token, czyli urządzenie generujące taką sygnaturę może współpracować z telefonem, komputerem lub z radiostacją wojskową, gdzie np. potrzebne jest potwierdzenie tożsamości dowódcy wydającego kluczowy rozkaz" - wylicza płk. Piotrowski.

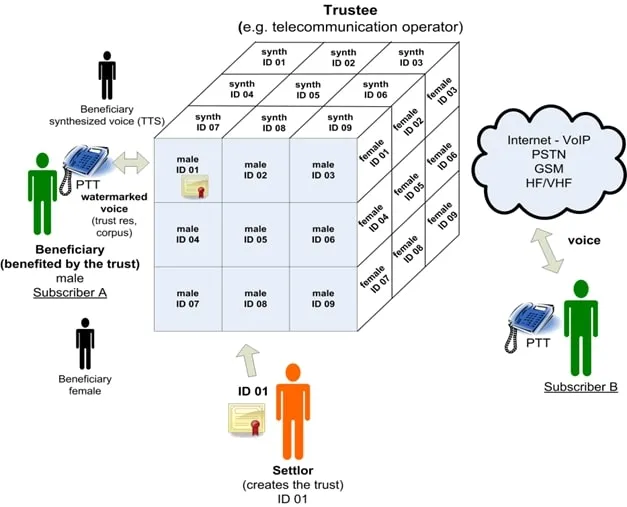

Na wydanie takiej ważnej komendy w czyimś imieniu pozwala broker tożsamości, porównywalny z kostką Rubika. Na swoich ściankach ma ona różne „głosy”, którymi można żonglować. „Czyli na przykład mogę uprawnić kogoś, żeby wykorzystał przez określony czas moją tożsamość w danej komunikacji" - wyjaśnia płk. Piotrowski.

Naukowiec podaje przykład sytuacji, kiedy dowódca ginie, a obowiązki, w tym słuchawkę telefonu, przejmuje jego zastępca. Żołnierze nie znają głosu zastępcy, ale znają PIN dowódcy i wiedzą, że to od niego pochodzi kolejny rozkaz. Tożsamość osoby na ustalony czas można również przekazać sztucznie utworzonym głosom.

Płk. Piotrowski podkreśla, że wyspecjalizowany sprzęt produkuje się w niewielkiej liczbie egzemplarzy. Niemal zawsze są to zupełnie nowe rozwiązania, które dopiero mają szanse udowodnienia przydatności. Urządzenia lub niszowe oprogramowanie są opracowywane dla ważnych instytucji i wąskiego grona odbiorców. Nie są one dostępne na rynku usług komercyjnych i sprzętu elektronicznego.

PAP - Nauka w Polsce, Karolina Duszczyk

kol/ ekr/

Galeria (1 zdjęcie)

-

1/1źródło: WAT

1/1źródło: WAT

Fundacja PAP zezwala na bezpłatny przedruk artykułów z Serwisu Nauka w Polsce pod warunkiem mailowego poinformowania nas raz w miesiącu o fakcie korzystania z serwisu oraz podania źródła artykułu. W portalach i serwisach internetowych prosimy o zamieszczenie podlinkowanego adresu: Źródło: naukawpolsce.pl, a w czasopismach adnotacji: Źródło: Serwis Nauka w Polsce - naukawpolsce.pl. Powyższe zezwolenie nie dotyczy: informacji z kategorii "Świat" oraz wszelkich fotografii i materiałów wideo.